|

马上注册,自学更多教程,下载更多资源。

您需要 登录 才可以下载或查看,没有账号?立即注册

x

近期,React 生态核心框架 Next.js 被曝出多款高危安全漏洞,涵盖权限绕过、远程代码执行(RCE)、数据泄露等核心风险,影响数百万基于 Next.js 构建的生产环境应用(包括电商、企业官网、SaaS 平台等)。本文将深度拆解漏洞原理、影响范围、应急修复方案,以及如何自查是否已遭受攻击,帮助开发者快速避险。

一、Next.js 高危漏洞核心概览

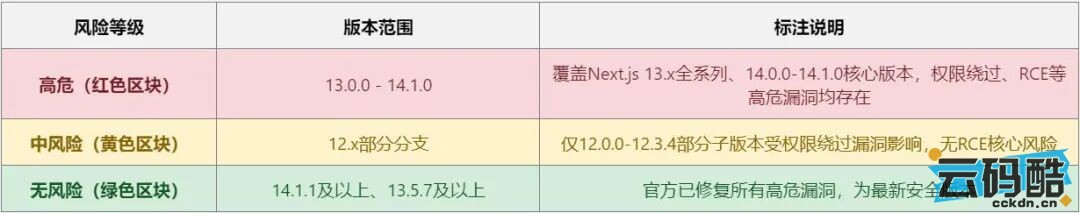

图1:Next.js漏洞影响版本分布(标注:红色区块为高危影响版本,覆盖13.0.0-14.1.0核心版本;黄色为中风险版本,12.x部分分支;绿色为无风险的最新修复版本)

本次曝光的高危漏洞主要涉及 3 个核心 CVE 编号,也是目前影响最广的类型:

- CVE-2024-27980:权限绕过漏洞,攻击者可利用 Next.js 路由匹配逻辑缺陷,绕过 Middleware 权限校验,访问 /admin、/api/user 等受保护路由;

- CVE-2024-28181:远程代码执行漏洞,API 路由未过滤用户输入导致代码注入,攻击者可接管服务器执行任意命令;

- CVE-2024-28182:敏感数据泄露漏洞,服务器组件未正确处理环境变量,导致 NEXTAUTH_SECRET、数据库密钥等配置泄露。

影响版本:Next.js 12.0.0 - 12.3.4、13.0.0 - 14.1.0 所有版本(官方已确认 14.1.1 及 13.5.7 为安全版本); 漏洞根源:核心在于 Next.js 对路由解析、用户输入校验、服务器组件权限管控的逻辑缺陷,尤其是 App Router 模式下的 Middleware 配置易被绕过。

二、漏洞真实危害:不止是"漏洞",更是"致命风险"

图2:权限绕过漏洞攻击流程(标注:1.攻击者构造特殊路由路径;2.绕过Middleware权限校验;3.访问敏感接口获取用户数据;4.进一步利用漏洞执行恶意操作) ⚠️ 核心危害总结: 1. 权限绕过:低权限用户可直接访问后台管理系统、修改用户数据; 2. RCE 风险:攻击者可植入挖矿程序、勒索病毒,服务器完全失控; 3. 数据泄露:用户手机号、密码哈希、支付信息等敏感数据被窃取; 4. 供应链风险:基于 Next.js 的第三方组件库可能批量传播漏洞。

三、应急修复方案:立刻行动,阻断攻击

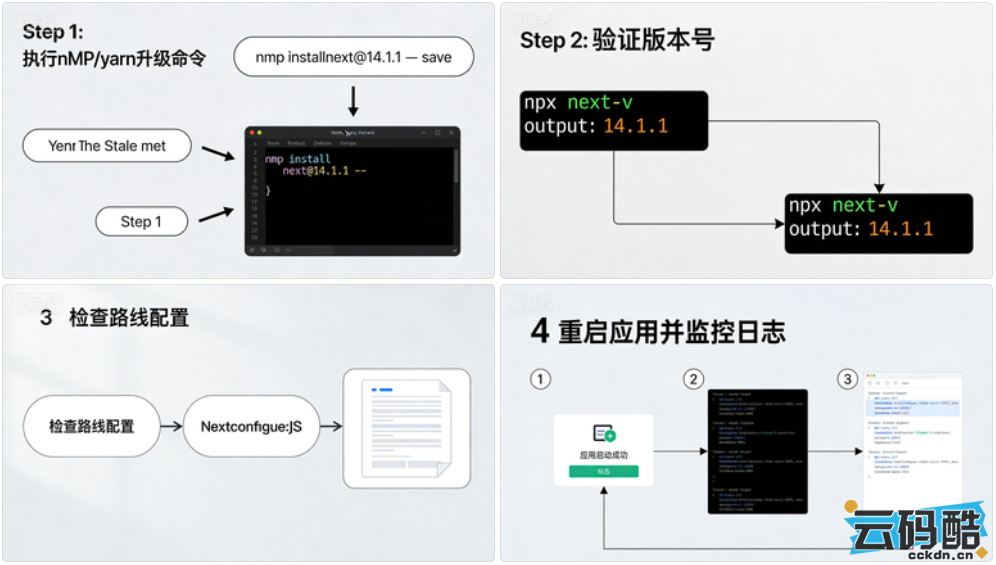

图3:Next.js版本升级操作步骤(标注:1.执行npm/yarn升级命令;2.验证版本号;3.检查路由配置;4.重启应用并监控日志) 官方已发布修复版本,优先升级是最核心的修复方式,具体操作如下: - 升级 Next.js 到安全版本:

▶ npm 方式:npm install next@14.1.1 --save

▶ yarn 方式:yarn add next@14.1.1

▶ pnpm 方式:pnpm add next@14.1.1 - 临时防护(无法立即升级时):① 在 Middleware 中增加严格的路由匹配规则,拒绝特殊字符路径;② 对 API 路由输入做白名单校验,过滤 eval、exec 等危险关键词;③ 环境变量避免直接暴露在服务器组件中,使用 .env.local 并加密敏感配置。

- 自查验证:① 执行 npx next -v 确认版本为安全版本;② 测试受保护路由是否可被未授权访问;③ 检查服务器日志是否有异常访问记录。

四、快速自查:是否已遭受Next.js漏洞攻击/控制?

图4:Next.js漏洞攻击自查维度(标注:核心自查方向包括日志、进程、文件、网络、权限5大维度,红色为高优先级检查项)

若怀疑应用已遭攻击/控制,可通过以下 5 个维度快速自查,覆盖「攻击痕迹」和「控制权窃取」两类核心场景: - 日志异常检查:① 查看 Next.js 应用日志(默认路径:.next/logs/),筛选包含 /admin、/api 等敏感路由的异常访问(如非白名单IP、特殊字符路径);② 检查服务器 Nginx/Apache 访问日志,排查是否有大量 404/200 交替的异常请求(攻击者探测漏洞特征);③ 查看系统日志(Linux:/var/log/auth.log,Windows:事件查看器-安全日志),是否有未知账号登录、sudo 提权记录。

- 异常进程检查:① Linux 执行 ps aux | grep -v grep | grep -E 'node|next|npm',排查是否有非业务的 Next.js 进程(如带陌生参数、未知路径的 node 进程);② 检查是否有挖矿/勒索进程:ps aux | grep -E 'miner|挖矿|kworker|unknown',或 CPU 占用率长期高于 80% 的异常进程;③ Windows 任务管理器筛选「Node.js 进程」,核对路径是否为业务部署目录,非则立即终止。

- 敏感文件/配置检查:① 检查 .env.local、next.config.js 等配置文件是否被篡改(如新增未知环境变量、修改路由规则);② 查看 .next/server/ 目录下是否有陌生 js 文件(攻击者注入的恶意代码);③ 核对依赖包完整性:npm audit 或 yarn audit,排查是否被植入恶意第三方包。

- 网络连接检查:① Linux 执行 netstat -anp | grep node,查看 Next.js 进程是否有异常出站连接(如境外IP、非业务端口);② 检查防火墙规则,是否有未知端口被开放(攻击者留后门);③ 云服务器控制台查看「安全组」「流量监控」,是否有异常上行流量(数据泄露特征)。

- 权限/功能验证:① 模拟未授权访问:用匿名账号尝试访问 /admin、/api/user/info 等受保护接口,若能返回数据则说明权限绕过漏洞已被利用;② 测试 API 路由输入:向 API 接口传入 eval('console.log(1)') 等测试代码,若返回异常结果则说明存在 RCE 风险;③ 检查前端页面,是否有未知弹窗、跳转链接(攻击者篡改静态资源)。

⚠️ 自查发现异常处理:若发现任意异常,立即停止应用服务 → 隔离服务器 → 全量备份数据 → 升级 Next.js 到安全版本 → 重置所有敏感密钥(数据库、NEXTAUTH_SECRET 等)。

五、总结:警惕框架级漏洞,做好常态化防护Next.js 作为 React 生态的主流框架,其漏洞影响面极广,本次高危漏洞再次提醒开发者:框架并非"绝对安全",需做好 3 点核心防护: - 1. 开启依赖版本监控(如 Dependabot),及时升级核心框架;

- 2. 对敏感路由做多层校验,不依赖单一 Middleware 防护;

- 3. 生产环境禁用 Next.js 调试模式,减少暴露面;4. 定期执行上述自查流程(建议每周1次),提前发现攻击痕迹。

若你的应用正运行在受影响版本,建议立即停机升级,避免成为攻击目标!

|

你会用DeepSeek PDF转Word吗?超简单、超实

你会用DeepSeek PDF转Word吗?超简单、超实

把浏览器塞进服务器?这款Linux运维神器GMS

把浏览器塞进服务器?这款Linux运维神器GMS

半越狱工具更新NathanLR 2.0汉化版

半越狱工具更新NathanLR 2.0汉化版

紧急预警!Next.js 高危漏洞席卷全网,你的

紧急预警!Next.js 高危漏洞席卷全网,你的

腾讯阿里集体封禁豆包手机,背后竟是下一代

腾讯阿里集体封禁豆包手机,背后竟是下一代